新的Linux加密管理器会窃取您的root密码并禁用您的防病毒软件

2018-11-24 10:08:29爱云资讯

这一趋势的最新例子是俄罗斯反病毒制造商Dr.Web本月发现的一种新木马。这种新的恶意软件应用程序没有独特的名称,但仅在其通用检测名称Linux.BtcMine.174下进行跟踪。

但是,尽管有通用名称,该木马比大多数Linux恶意软件要复杂一点,主要是因为它包含了大量的恶意功能。

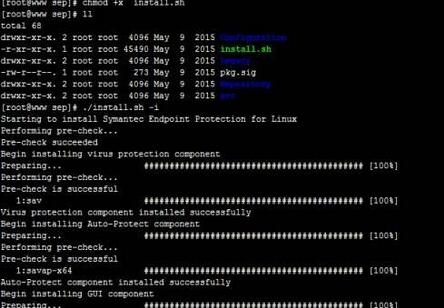

该木马本身是一个包含1000多行代码的巨型shell脚本。此脚本是在受感染的Linux系统上执行的第一个文件。这个脚本的第一件事就是在磁盘上找到一个具有写权限的文件夹,这样它就可以复制自己,然后用来下载其他模块。

一旦特洛伊木马在系统上立足,它就会使用CVE-2016-5195(也称为Dirty COW)和CVE-2013-2094两种特权升级漏洞中的一种获取root权限并拥有对操作系统的完全访问权限。

然后该木马将自己设置为本地守护进程,如果该实用程序尚不存在,甚至可以下载nohup实用程序来实现此操作。

在木马牢牢掌握了受感染的主机之后,它继续执行其设计的主要功能,即加密货币挖掘。该木马首先扫描并终止几个竞争对手的加密货币 - 挖掘恶意软件系列的进程,然后下载并启动自己的Monero挖掘操作。

它还下载并运行另一种恶意软件,称为Bill.Gates木马,一种已知的DDoS恶意软件,但它也带有许多类似后门的功能。

但是,Linux.BtcMine.174尚未完成。该木马还将查找与基于Linux的防病毒解决方案相关的进程名称,并终止其执行。Dr.Web研究人员说,他们已经看到木马停止了防病毒程序,其名称包括safedog,aegis,yunsuo,clamd,avast,avgd,cmdavd,cmdmgd,drweb-configd,drweb-spider-kmod,esets,xmirrord。

但即使在将自己设置为守护进程,通过已知漏洞获取root权限,并使用其后门功能安装Bill.Gates恶意软件之后,该木马的运营商仍然不满意他们对受感染主机的访问级别。

根据Dr.Web的说法,该木马还将自己添加为文件的自动运行条目,例如/etc/rc.local,/etc/rc.d / ...和/etc/cron.hourly;然后下载并运行rootkit。

专家表示,这个rootkit组件具有更多的侵入性功能,例如“能够窃取su命令的用户输入密码并隐藏文件系统,网络连接和运行进程中的文件”。

这是令人印象深刻的恶意函数列表,但Linux.BtcMine.174仍未完成。该木马还将运行一个功能,收集有关受感染主机通过SSH连接的所有远程服务器的信息,并尝试连接到这些计算机,以便将自身传播到更多系统。

这种SSH自扩展机制被认为是特洛伊木马的主要分发渠道。因为该木马还依赖于窃取有效的SSH凭据,这意味着即使某些Linux系统管理员小心地正确保护其服务器的SSH连接并且只允许选定数量的主机连接,它们也可能无法防止感染其中一个选定的主机在他不知情的情况下被感染。

Dr.Web已经为GitHub上的木马各种组件上传了SHA1文件哈希,以防一些系统管理员想要扫描他们的系统是否存在这种相对较新的威胁。更多关于Dr.Web对Linux.BtcMine.174的分析。

- 统一内核 超强适配 | 浩辰CAD Linux版 2024强势上线

- ManageEngine卓豪Linux终端的管理和安全

- QQ Linux 重大更新,实现与Windows、macOS三端统一体验

- 携手IBM LinuxONE,共创企业级AI的绿色技术底座

- 阿里巴巴宣布加入Linux Foundation AI&Data基金会,捐赠首个开源项目DeepRec

- Windows QQ新版本公测,实现Windows、MacOS、Linux三端架构统一

- 与时俱进勇当开拓者 风河紧跟嵌入式Linux最新步伐

- FlagOpen大模型技术开源体系,开启大模型时代“新Linux”生态

- 腾讯QQ Linux端更新3.1.0版,适配龙芯LoongArch架构

- 高效稳定!摩尔线程MTT S系列GPU与浩辰CAD Linux软件完成适配认证

- 摩尔线程MTT S系列GPU与中望二三维CAD Linux完成适配认证,助力用户提高设计效率

- 摩尔线程GPU与中望二三维CAD Linux完成适配认证

- openEuler + CULinux打造联通云新一代基础设施

- Linux下一代架构基金会宣布:联合腾讯等企业和社区,发力微服务标准化建设

- AMD准备围绕Linux下的USB4/Thunderbolt设备进行更多的改进

- AMD开始向Linux提供MI200“Alderbaran“GPU的开源驱动支持