怪异的僵尸网络感染你的电脑去清除密码漏洞挖掘恶意软件

2018-09-18 19:33:41AI云资讯1421

好人还是警官?一个奇怪的僵尸网络出现在了现场,它并没有为了奴役设备而感染设备,而是实际上在清除密码货币挖掘恶意软件。

周一,奇虎360Netlab的研究人员表示,基于Satori僵尸网络编码的僵尸网络Fbot正在展示这种系统的一些非常奇怪的行为。

Satori是一个基于Mirai的僵尸网络的变体,这个臭名昭著的僵尸网络能够摧毁整个国家的在线服务。

StoRi的代码于一月发布给公众。从那时起,我们看到了针对加密劫持目的的挖掘钻机的变体;配备了用于路由器折衷的利用漏洞的变体,以及专注于部署特洛伊木马有效负载的其他变体。

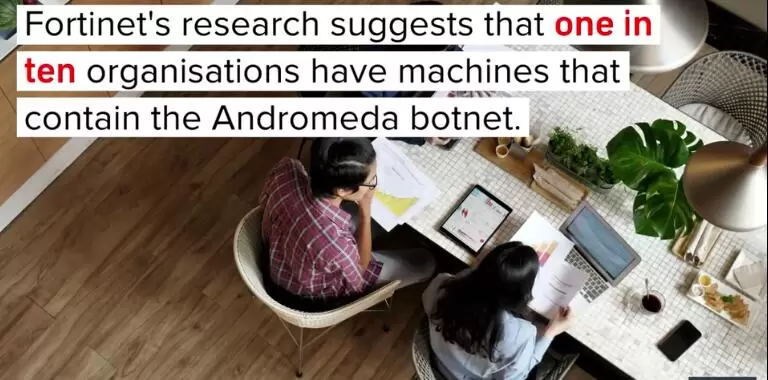

僵尸网络通常是坏消息。他们奴役易受攻击的设备,如移动设备、物联网(IoT)产品和路由器,然后这些设备被奴役在他们的驱动力中,以驱动从自动垃圾邮件活动到分布式拒绝服务(DDoS)攻击的一切。

参见:IOT黑客构建基于华为的僵尸网络,在一天内奴役18000个设备

然而,Fbot并不是你典型的僵尸网络的特征。

研究人员说,Fbot上周出现在雷达上,看来这个僵尸网络唯一的工作就是追踪被另一个僵尸网络感染的系统,com.ufo.miner,ADB.Miner的一个变体。

矿工最近一直很活跃。僵尸网络以Android设备为目标,包括智能手机、亚马逊消防电视和机顶盒,目的是利用Coinhive挖掘脚本对Monero(XMR)进行密码劫持和秘密挖掘。

Fbot和亚行传播的方式非常相似。端口TCP 5555被扫描,如果打开,有效负载执行下载和执行恶意软件的脚本,以及建立到操作员的命令和控制(C2)服务器的通道。

然而,在Fbot的情况下,有效载荷卸载ADB挖掘脚本并清除系统。

CNET:我们不能阻止僵尸网络攻击,美国政府报告说

在僵尸网络追踪到ADB恶意软件进程,杀死它们,并清除之前感染的任何痕迹之后,僵尸网络删除自身。

虽然FBOT确实有从MiLAI继承的DDoS模块,但研究人员没有从僵尸网络中记录任何DDoS攻击。

僵尸网络是非常有趣的另一个原因-系统不使用传统的C2结构进行通信。通常,DNS是标准,但Fbot选择BROCKBANK DNS协议代替。

技术:我们未能阻止僵尸网络的6个原因

C2域musl.lib是不向ICANN注册的顶级域,因此不能通过传统的DNS解决。相反,僵尸网络使用EMEDN,EngBy.com的分散链链为基础的DNS系统。

“使用除了传统DNS之外的EmerDNS的Fbot的选择非常有趣,它提高了安全研究人员发现和跟踪僵尸网络的门槛(如果他们只寻找传统的DNS名称,安全系统将失败),也使得更难使C2域陷阱,至少不是“ICANN成员可以使用”,研究人员指出。

FBOT是一个非常不寻常的僵尸网络变体。然而,它可能不是一个很好的家伙警官在工作只是寻求清理我们感染的系统。

僵尸网络清洁职责的另一个原因可能是消灭竞争,并在未来用自己的密码窃听脚本或恶意软件感染设备。无论哪种方式,Fbot是一个值得关注的僵尸网络。

相关文章

- 畅唐网络入选“2025年度浙江省高新技术企业创新能力500强”

- 斩获头部物流企业项目!移动云云连接助力物流网络智能化升级

- 英特尔与忆联共同推出企业级网络存储解决方案,全面赋能AI训练与推理效率跃升

- 凝心聚力启新程,协同创新谱新篇——中国网络安全产业创新发展联盟2025年工作总结会成功召开

- 三一迪拜区域供应中心正式投运,集团海外物流网络优化迈出关键一步

- 是德科技前瞻:2026年制造业网络安全趋势预测

- 爱立信鲍毅康|我们构建的5G网络,正决定着AI的未来走向

- 我国冷链物流网络加速完善为餐饮全国布局提供支撑

- 深耕十五载 赋能千企行——天津商企无限科技助力中小企业网络突围

- Aginode安捷诺发布《工业智算网络技术白皮书》,推动智能制造网络升级

- 网络安全2026:启航“十五五”

- 好特卖加盟步入新阶段:强化核心城市布局,赋能现有加盟网络

- 亿阳国际完成华南“三角”战略布局,广州新枢纽正式启用强化区域网络

- 软银集团、爱立信与高通在5G SA商用网络上开展包括L4S在内的5G及5G-A能力测试

- AI助力场景革新 萤石网络揽获多项殊荣 引领智能锁高质量发展

- 全球IPv6 Ready认证2025年度数据解读:从“网络可达”迈向“安全可信”