卡巴斯基报告显示,越来越多的Linux和Windows用户遭遇漏洞利用攻击

2025-09-02 11:50:29AI云资讯1971

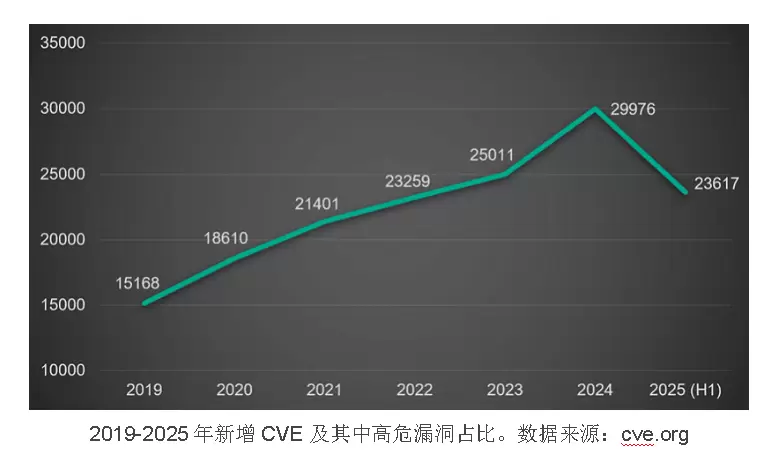

卡巴斯基最新数据显示,2025年上半年,遭遇漏洞利用攻击的Windows和Linux用户数量相比2024年有所增加。根据cve.org的数据,2025年上半年登记在册的漏洞总数也较往年同期呈现上升趋势,攻击者正积极利用漏洞作为入侵用户系统的工具。

完整信息请参阅卡巴斯基最新发布的《2025年第二季度漏洞与利用报告》。

漏洞利用程序是一种恶意软件,旨在利用应用程序或操作系统中现有的漏洞或缺陷来未经授权地访问系统。2025年第二季度,针对操作系统关键漏洞的漏洞利用程序占比达到64%(高于2025年第一季度的48%),其次是第三方应用程序(29%)和浏览器(7%)。

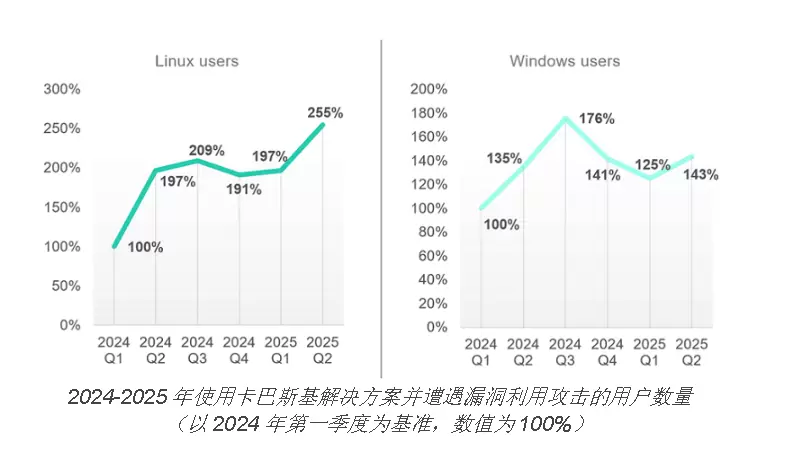

与2024年相比,2025年遭遇漏洞利用攻击的Linux用户数量呈上升趋势。具体而言,2025年第二季度受影响用户数量比2024年同期高出50多点,而2025年第一季度的数字更是接近2024年同期的两倍。

2025年第一季度和第二季度遭遇漏洞利用攻击的Windows用户数量也呈上升趋势:2025年第一季度比2024年第一季度增长了25个点,2025年第二季度比2024年第二季度增长了8个点。

高级持续性威胁 (APT) 攻击中利用的漏洞既包括新的零日漏洞,也包括已知的漏洞。这些漏洞最常被用于访问系统和提升权限。更多详细信息请参见Securelist上的相关报告。

“攻击者正越来越多地采用权限提升手段,利用数字系统中的薄弱环节实施攻击。随着漏洞数量的不断增长,持续优先修复已知漏洞以及使用能够减轻漏洞利用后行为的软件至关重要。首席信息安全官 (CISO) 应该通过查找和清除攻击者可能在受感染系统上使用的命令和控制植入物来应对漏洞利用的后果,”卡巴斯基安全专家Alexander Kolesnikov表示。

卡巴斯基大中华区总经理郑启良表示:“当前网络攻击者正频繁借权限提升等手段,利用数字系统漏洞发起攻击,Windows与Linux用户面临的漏洞利用威胁持续加剧,组织必须积极主动应对,迅速修补漏洞、保持警惕的监控,这要求个人与企业优先修复已知漏洞、选用能阻断漏洞后续危害的软件,积极主动应对、选择可靠的安全解决方案,抵御日益复杂的威胁”。

在不断变化的数字战场中,攻击者正不遗余力地完善其策略,以利用系统漏洞。随着漏洞数量不断攀升,组织必须积极主动应对。迅速修补漏洞、保持警惕的监控,以及部署可靠的安保解决方案,都是我们抵御这些日益复杂的威胁所必需的屏障。

根据cve.org的数据,2025年上半年,无论是高危漏洞的数量还是注册CVE(通用漏洞披露)的总数均大幅增加。2024年初,每月注册的CVE数量约为2600个,全年呈增长趋势。相比之下,2025年每月注册的CVE数量已超过4000个。

面对不断变化的威胁环境,要确保安全,卡巴斯基建议组织和企业采取以下措施:

·务必在安全的虚拟环境中调查漏洞利用行为。

·对基础设施进行 24/7 全天候监控,重点关注边界防御。

·建立健全的补丁管理流程,及时安装安全更新。为实现该流程的搭建与自动化,请使用漏洞评估与补丁管理工具及卡巴斯基漏洞数据订阅服务。

·在公司设备上部署可靠的解决方案来检测和阻止恶意软件,同时配备全面的工具,包括事件响应方案、员工培训计划和最新的网络威胁数据库。

相关文章

- 卡巴斯基推出全新培训场景,强化各行业网络安全意识

- AI时代更需筑牢安全防线 卡巴斯基乌镇峰会呼吁国际合作共谋数智未来

- “开放合作、安全普惠” 卡巴斯基亮相2025“互联网之光”博览会 展示网络安全创新成果

- 2025 卡巴斯基工业网络安全大会

- 卡巴斯基报告显示,越来越多的Linux和Windows用户遭遇漏洞利用攻击

- 洞察·创新·共进——2025卡巴斯基技术联盟(TA)安全论坛在京召开

- 卡巴斯基发现Efimer木马通过钓鱼邮件针对组织发起攻击

- 智御无界,安全共生——卡巴斯基大中华区第二届CISO峰会

- 卡巴斯基:生物识别和楼宇自动化系统成为受攻击最多的运营技术领域

- 卡巴斯基发布2025年勒索软件状况报告:国际反勒索软件日的全球和区域洞察

- 卡巴斯基推出卡巴斯基研究沙箱3.0:功能更强大,硬件更精简

- VDC Research强调卡巴斯基在OT网络安全市场的表现

- 卡巴斯基315品质护航,两款新品助力数字生活安全升级!

- 卡巴斯基消费级解决方案荣获AV-Comparatives最高评级产品奖

- 随着网络威胁的加剧,卡巴斯基报告显示2024年钓鱼攻击尝试次数接近9亿

- 卡巴斯基参展2024年 “互联网之光”博览会,共绘智能向善的数字未来