微软将修复谷歌工程师发现的“新奇bug类”

2019-03-16 07:36:44AI云资讯1351

Windows 10 19H1是Windows操作系统的下一个主要版本,它将包含一系列针对微软称之为“新奇bug类”的修复程序,并且已由Google安全工程师发现。

这些补丁不仅修复了一些Windows内核代码以防止潜在的攻击,而且还标志着谷歌和微软安全团队之间近两年的合作结束,这本身就是一个罕见的事件。

什么是这个“新奇bug类”所有这一切都始于2017年,当时Google的Project Zero精英漏洞搜寻团队的安全研究员James Forshaw发现了攻击Windows系统的新方法。

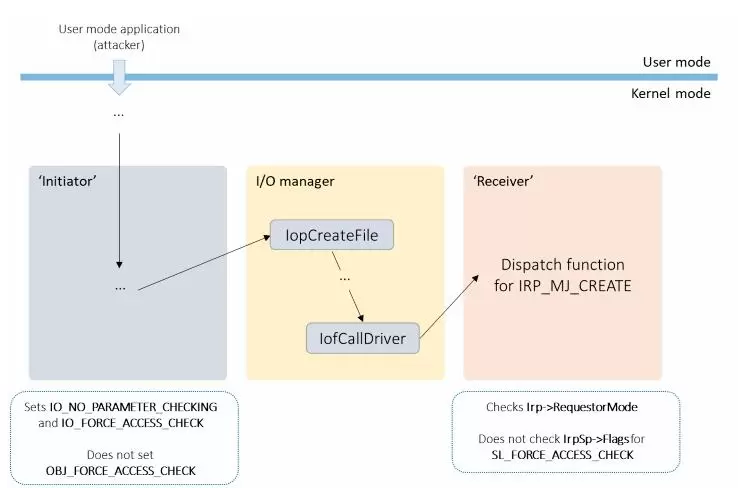

Froshaw发现在具有正常权限(用户模式)的Windows系统上运行的恶意应用程序可以利用本地驱动程序和Windows I / O管理器(促进驱动程序和Windows内核之间通信的子系统)来运行恶意命令。最高的Windows权限(内核模式)。

Forshaw发现的是一种执行先前未记录的特权提升(EoP)攻击的新方法。

但是,尽管找到了一些安全研究人员后来称之为“整洁”的错误,但当他无法重现成功的攻击时,Forshaw最终还是碰壁了。

原因是Forshaw对Windows I / O Manager子系统的工作原理并不了解,以及他如何配置驱动程序“启动器”功能和内核“接收器”功能以实现完全攻击[见下图]。

Windows EoP类攻击

图像:微软

为了解决这个问题,Forshaw联系了唯一可以提供帮助的人--Microsoft的工程师团队。

“这导致与Redmond 2017 [安全会议]的各个团队在Redmond举行会议,制定了一项计划,让Microsoft使用他们的源代码访问来发现Windows内核和驱动程序代码库中此类错误的程度, “Forshaw说。

微软在他离开时接受了Forshaw的研究,并追踪了哪些是易受攻击的以及需要修补的内容。

在研究期间,微软团队发现自Windows XP发布以来所有Windows版本都容易受到Forshaw的EoP攻击程序的攻击。

负责此项指控的微软工程师史蒂文·亨特表示,Windows代码共有11个潜在的启动器和16个可能被滥用于攻击的潜在接收器。

好消息 - 这11个启动器和16个接收器功能中的任何一个都可以互连用于攻击滥用Windows安装附带的默认驱动程序之一。

坏消息 - 自定义驱动程序可能会促进Windows团队在其研究期间无法调查的攻击。

出于这个原因,一些补丁将附带下一个Windows 10版本,计划在几周内发布,以防止任何潜在的攻击。

“大多数这些修复程序都有望在Windows 10 19H1中发布,有一些修复因为进一步的兼容性测试和/或因为它们存在的组件在默认情况下被弃用和禁用,”Hunter说。 “我们敦促所有内核驱动程序开发人员检查他们的代码,以确保正确处理IRP请求和防御性地使用文件开放API。”

有关这种新型EoP攻击方法的更多技术细节可以在Forshaw和Hunter的报告中找到。

微软安全响应中心(MSRC)和谷歌的Project Zero团队之间的合作也让信息安全社区的许多人感到惊讶,因为在过去的某个时刻,这两个团队之间存在着一种小小的不和,并且公开披露彼此产品中未修补的缺陷。

相关文章

- 微软通过月度安全更新对Windows安全启动证书进行升级

- 微软计划利用高温超导材料设计能效更高的数据中心

- 谷歌云客户业务负责人重返微软,出任安全主管

- 微软下一代Xbox游戏主机将搭载AMD开发的半定制系统级芯片,预计2027年发布

- 微软宣布将构建人工智能内容许可合作应用商店

- 微软为Windows 11系统测试顶部菜单栏

- 微软正式发布第二代自研AI芯片Maia 200

- 微软2026年的首个Windows 11更新可谓漏洞百出

- 微软2026年首个Windows 11更新导致部分电脑无法关机

- 传音荣获 CES 2026 微软 AI 创新奖,以实用型 AI 深化新兴市场智能体验

- 社区居民激烈抵制,微软新人工智能数据中心建设受到困扰

- 汉朔科技与微软在既有战略合作基础上深化协作:共筑数字孪生门店新基座,构建零售未来竞争力

- 传音荣获CES 2026 微软 AI 创新奖,以实用型 AI 深化新兴市场智能体验

- 微软将直接在Copilot中嵌入购买按钮,用户能够通过AI聊天对话直接完成购物

- AI办公硬件新标杆:未来智能携viaim亮相CES 2026,斩获微软人工智能创新奖

- 微软CEO萨提亚·纳德拉发表博文探讨人工智能信息垃圾问题