美国12个州首次联合跨州提交数据泄露诉讼

2018-12-06 10:00:52AI云资讯1520

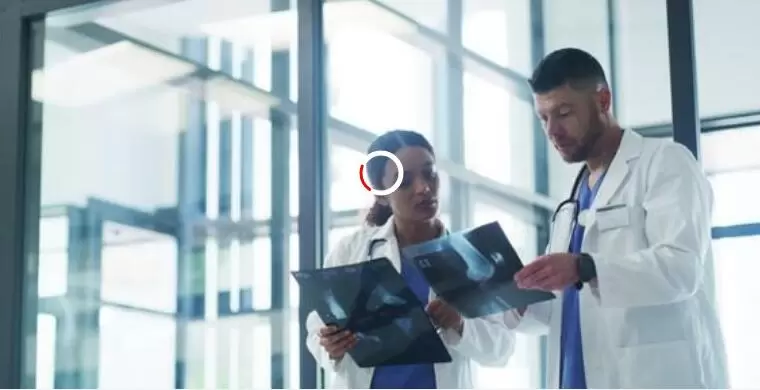

来自美国12个州的司法部长联合起来,提交了有关2015年夏天被黑客攻击的医疗保健提供商的首次联合跨州HIPAA诉讼。

这起诉讼于周一在印第安纳州一家法院提起,指控医学信息工程及其子公司NoMoreClipboard--以MIE的形式集体知晓并开展业务 - “没有采取足够和合理的措施来确保他们的计算机系统受到保护。”

由于他们所谓的失败,黑客可以访问MIE WebChart网络应用程序,从中获取访问权限并窃取了390万美国公民的个人详细信息,这些公民访问了11个医疗服务提供者和44个通过WebChart应用程序管理患者数据的放射诊所。

被盗数据包括个人信息的宝库,如姓名,电话,家庭住址,出生日期,社会安全号码,电子邮件地址,密码,用户名,安全问题,以及医疗保健信息,如实验室结果,诊断,医疗条件,残疾代码,医疗记录,健康保险信息,甚至患者家属的信息。

绝大多数受影响的用户位于印第安纳州 - 超过150万 - 但其他州的用户也受到了较小程度的影响。

现在,在黑客攻击差不多三年之后,来自12个州的州检察长根据“健康保险流通与责任法案”(HIPAA)的规定,联合起诉医疗保健提供者,因为无数次失败。

参与诉讼的州是亚利桑那州,阿肯色州,佛罗里达州,爱荷华州,印第安纳州,堪萨斯州,肯塔基州,路易斯安那州,明尼苏达州,内布拉斯加州,北卡罗来纳州和威斯康星州。

根据ZDNet获得的诉讼副本,MIE官员在实施“基本的行业认可的数据安全措施”时,在几个方面都失败了。

例如:

被告设置了一个通用的“测试人员”帐户,可以使用名为“tester”的共享密码和名为“testing”的第二个帐户使用共享密码“testing”进行访问。

除了容易猜到之外,这些通用帐户不需要唯一的用户标识和密码来获得远程访问。

在Digital Defense于2015年1月进行的正式渗透测试中,这些帐户被确定为高风险,但被告继续使用这些帐户。

事实上,[MIE]承认应其中一家医疗服务提供者客户的要求建立通用帐户,以便员工无需使用唯一的用户标识和密码登录。

“tester”帐户没有特权访问权限,但允许攻击者作为授权用户在整个数据库中提交连续的查询字符串(称为SQL注入攻击)。

查询返回了错误消息,这些消息为入侵者提示了条目错误的原因,提供了对数据库结构的宝贵见解。

在2014年由Digital Defense进行的渗透测试期间,SQL注入攻击的漏洞被确定为高风险。

Digital Defense建议被告“采取适当措施实施参数化查询,或确保用户输入的消毒。”尽管有这一建议,但被告并未采取措施来弥补漏洞。

入侵者使用从SQL错误消息中获取的信息来访问具有管理权限的“结帐”帐户。 “结账”帐户用于访问和泄露来自被告数据库的110多万份患者记录。

SQL错误漏洞利用也用于获取名为“dcarlson”的第二个特权帐户。 “dcarlson”帐户用于访问和泄露超过565,000个附加记录。

2015年5月25日,攻击者通过在被告系统上插入名为“c99”的恶意软件来启动第二种攻击方法。此恶意软件导致从被告的数据库中提取大量记录。巨大的文档转储速度减慢了

网络性能达到这样的程度,即它向系统管理员触发网络警报。系统管理员在2015年5月26日调查了该事件并终止了恶意软件和数据泄露。

被告的违规后反应不充分且无效。

在调查c99攻击时,攻击者继续使用通过使用SQL查询获得的特权“结账”凭证在5月26日和5月28日提取患者记录。在这两天,共访问了326,000份病历。

直到5月29日,当被告人雇用的安全承包商发现可疑的IP地址导致承包商发现主要的SQL攻击方法时,该漏洞才被成功控制。

被告未能实施和维护主动安全监控和警报系统,以检测和警告异常情况,例如数据泄漏,异常管理员活动以及不熟悉或外部IP地址的远程系统访问。

缺少这些安全工具的重要性不容小觑,因为用于访问被告数据库的两个IP地址来自德国。主动安全操作系统应该通过不熟悉的IP地址识别远程系统访问,并提醒系统管理员进行调查。

现在,在MIE方面引用所有这些所谓的失误,这12个州要求印第安纳州法院对所有受影响的受害者给予救济和民事处罚。

相关文章

- Android11将限制第三方相机应用 谷歌:避免位置数据泄露

- IBM发布《2020年数据泄露成本报告》

- 百度天工物联网物可视推出私有部署功能 让用户免去数据泄露之忧

- 智能设备将数据泄露给科技巨头引发新的物联网隐私问题

- Houzz在数据泄露后重置用户密码

- 万豪表示,在喜达屋酒店数据泄露事件中有500万未加密的护照号码被偷

- 法国数据保护监管机构因数据泄露事件对Uber罚款46万美元

- 鉴于Facebook隐私数据泄露,美参议院敦促公平贸易委员会加强监管

- 美国12个州首次联合跨州提交数据泄露诉讼

- Quora表示,有1亿用户可能受到数据泄露的影响

- 万豪数据泄露事件,几个小时就面临两起诉讼

- 巴西圣保罗州工业联合会遭受大规模数据泄露

- Facebook再次出现数据泄露 超5000万用户受影响

- Facebook:不会赔偿受数据泄露影响的欧洲用户

- 再过堂!扎克伯格因数据泄露事件接受欧盟质询

- 扎克伯格就数据泄露丑闻向欧盟议员致歉

人工智能企业

更多>>人工智能硬件

更多>>- 普恩志引领:2026半导体与高端制造前瞻——核心备件如何驱动产业革新与市场机遇

- 超旗舰降噪,殿堂级音质 索尼双芯超旗舰真无线降噪耳机WF-1000XM6正式发售

- 当AI学会“隐身”,手机才真正智能:三星Galaxy S26系列开启AI哲学的降维打击

- 全球首秀!讯飞AI眼镜亮相MWC,多模态同传大模型与极致轻量化设计 引领智能穿戴新风向

- 全球瞩目!荣耀携Robot Phone、Magic V6系列、荣耀MagicBook Pro 14 2026震撼亮相MWC 2026

- MWC直击:荣耀双旗舰搭载第五代骁龙8至尊版,助力智能手机下一代技术演进

- 联想moto首款“大折叠”手机MWC正式发布

- 三星Galaxy S26 Ultra上手:AI深度融入,防窥屏隐私防护太实用

人工智能产业

更多>>人工智能技术

更多>>- 云知声Unisound U1-OCR大模型发布!首个工业级文档智能基础大模型,开启OCR 3.0时代

- 基石智算上线 MiniMax M2.5,超强编程与智能体工具调用能力

- 昇腾原生支持,科学多模态大模型Intern-S1-Pro正式发布并开源

- 百度千帆深度研究Agent登顶权威评测榜单DeepResearch Bench

- 在MoltBot/ClawdBot,火山方舟模型服务助力开发者畅享模型自由

- 教程 | OpenCode调用基石智算大模型,AI 编程效率翻倍

- 全国首个!上海上线规划资源AI大模型,商汤大装置让城市治理“更聪明”

- 昇思人工智能框架峰会 | 昇思MindSpore MoE模型性能优化方案,提升训练性能15%+