微软Windows中的零日漏洞被用于Nokoyawa勒索软件攻击中

2023-04-18 10:21:30AI云资讯706

今年2月,卡巴斯基专家发现一场利用微软通用日志文件系统(CLFS)中的零日漏洞的攻击。一个网络犯罪阻止使用为包括Windows 11在内的不同版本的Windows操作系统开发的漏洞利用程序,并试图部署Nokoyawa勒索软件。微软将该漏洞编号为CVE-2023-28252,并在今天作为周二补丁日的一部分对其进行了修补。威胁行为者还试图在对中东和北美以及以前在亚洲地区的不同中小型企业的攻击中执行类似的权限提升漏洞。

虽然卡巴斯基发现的大多数漏洞都是由APT使用的,但这一漏洞却被一个实施勒索软件攻击的复杂组织用于网络犯罪目的。该网络犯罪组织之所以特别,是因为其使用类似但独特的通用日志文件系统(CLFS)漏洞利用程序。卡巴斯基曾见过至少五个不同的这类漏洞利用程序。它们被用于攻击零售和批发、能源、制造、医疗保健、软件开发和其他行业。

对于这个发现的零日漏洞,微软将其编号为CVE-2023-28252。这是一种常见日志文件系统特权提升漏洞,该漏洞由操纵此子系统使用的文件格式触发。卡巴斯基在今年2月发现的这一漏洞,是在对中东和北美地区不同中小型企业的Microsoft Windows服务器上执行类似特权提升攻击的多次尝试进行额外检查的结果。

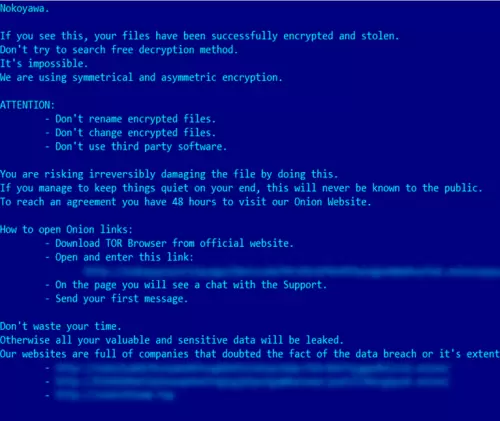

CVE-2023-28252漏洞是卡巴斯基在一次攻击中首次发现的,当时网络罪犯试图部署更新版本的Nokoyawa勒索软件。该勒索软件的旧变种只是JSWORM勒索软件的““改头换面”变种,但在上述攻击中,Nokoyawa变种在代码库方面与JSWORM截然不同。

Nokoyawa的勒索信

攻击中使用的漏洞利用程序是为了支持包括Windows 11在内的Windows操作系统的不同版本而开发的。攻击者使用CVE-2023-28252漏洞来提升权限并从安全账户管理器(Sam)数据库中窃取凭证。

“网络犯罪组织在攻击中使用零日漏洞的手段变得越来越复杂。之前,零日漏洞主要是一些高级可持续威胁行为者(APT)所使用的工具,现在网络罪犯有足够的资源来获取零日漏洞,并在攻击中经常使用它们。还有漏洞利用开发者愿意帮助他们,开发一个又一个的漏洞利用程序。对于企业来说,尽快从微软下载最新的补丁,并使用其他保护方法(如EDR解决方案)是非常重要的,”全球研究与分析团队(GReAT)高级安全研究员Boris Larin表示。

卡巴斯基产品能够检测和拦截上述漏洞被利用,并拦截相关恶意软件。

更多有关最新零日漏洞详情,请访问Securelist。更多细节将在四月补丁星期二过后九天分享,以便公司有足够的时间来修补他们的系统。

为了保护您的组织免受利用上述漏洞的攻击危害,卡巴斯基专家建议:

及时更新您使用的微软Windows系统,并且定期进行更新。

使用一款可靠的端点安全解决方案,例如卡巴斯基网络安全解决方案。这类解决放啊你具备漏洞入侵防护、行为检测技术以及修复引擎,能够回归恶意行为。

安装反APT和EDR解决方案,开启威胁发现和检测、事件调查和及时补救功能。为您的SOC团队提供最新的威胁情报,并定期通过专业培训提高他们的技能。卡巴斯基专家安全框架中提供了上述所有功能。

除了适当的端点保护外,专用服务还有助于抵御高调攻击。卡巴斯基管理检测和响应服务可以帮助在攻击者实现其目标之前的早期阶段识别和阻止攻击。

相关文章

- 微软通过月度安全更新对Windows安全启动证书进行升级

- 微软计划利用高温超导材料设计能效更高的数据中心

- 谷歌云客户业务负责人重返微软,出任安全主管

- 微软下一代Xbox游戏主机将搭载AMD开发的半定制系统级芯片,预计2027年发布

- 微软宣布将构建人工智能内容许可合作应用商店

- 微软为Windows 11系统测试顶部菜单栏

- 微软正式发布第二代自研AI芯片Maia 200

- 微软2026年的首个Windows 11更新可谓漏洞百出

- 微软2026年首个Windows 11更新导致部分电脑无法关机

- 传音荣获 CES 2026 微软 AI 创新奖,以实用型 AI 深化新兴市场智能体验

- 社区居民激烈抵制,微软新人工智能数据中心建设受到困扰

- 汉朔科技与微软在既有战略合作基础上深化协作:共筑数字孪生门店新基座,构建零售未来竞争力

- 传音荣获CES 2026 微软 AI 创新奖,以实用型 AI 深化新兴市场智能体验

- 微软将直接在Copilot中嵌入购买按钮,用户能够通过AI聊天对话直接完成购物

- AI办公硬件新标杆:未来智能携viaim亮相CES 2026,斩获微软人工智能创新奖

- 微软CEO萨提亚·纳德拉发表博文探讨人工智能信息垃圾问题